Wordpressウイルス感染リダイレクトを復旧-dl.gotosecond2.comコード削除

とあるコードが入り込んでWordpressシステムがウイルス感染した場合の対処法です。

海外サイトへリダイレクトされるためWEBサイトが表示されずログインもできない場合は、DBテーブル内にURLコードが書き込まれている可能性があります。

DBテーブルをダウンロードしてリダイレクト元のURL(今回は//dl.gotosecond2.com/cerns?#s:でした)を調べて削除し、復活させる方法をご紹介します。

Wordpressでリダイレクトされログインできない

本記事はWordpressサイトが表示されず他サイトへリダイレクトされ、管理画面にもログインができないという症状の場合に有効な解決方法の一つです。

急を要する場合は、前置きは後回しにして先に駆除の手順をご覧下さいませ。

現在も経過観察中

ただしこの作業工程にて100%完全にウイルスが駆除されているかどうかはまだわかりません。

現在私もクライアントのWordpressサイトの稼働状況を観察している最中です。

サイトの構成ファイル内にまだ根本原因が棲みついており、以前ウイルスが取り除けていない可能性もあります。

Wordpressへのログインはできるようになります

しかしそれまでWordpressの管理画面に入る事すらできなかったのが、今回の方法を実施すればログインする事ができるようになります。

応急措置の面では有効だと思いますのでぜひお試しください。

//dl.gotosecond2.com/cerns?#s: コード削除方法 手順について

今回はMySQLデータベース内に書きこまれたリダイレクトコードを削除するのが目的です。

//dl.gotosecond2.com/cerns?#s: が今回削除するコードです。

サーバーのphpMyAdminへログインできる様に準備をしておきましょう。

感染テーブルの特定

感染したWEBサイトのサーバーに用意されているphpMyAdminを開きます。

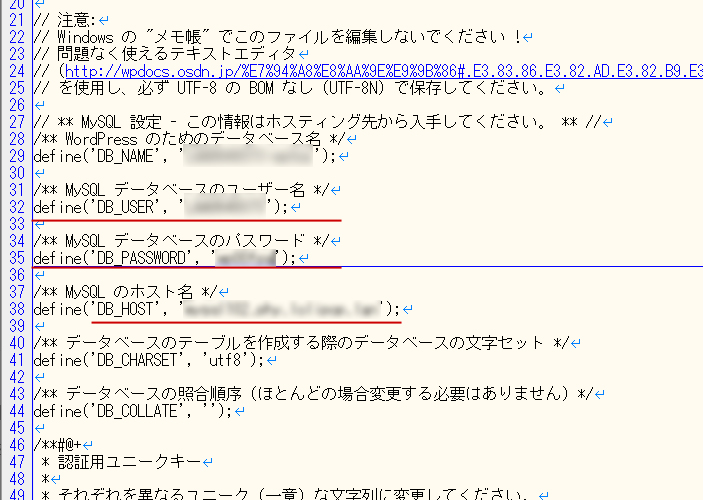

ログイン情報がわからない場合は、FFFTPなどのソフトでWordpress構成ファイルのトップディレクトリにあるwp-config.phpを開きましょう。

中段付近にMySQLのユーザー名・パスワード・サーバー名(ホスト名です)の記載があります。その情報でログインができます。

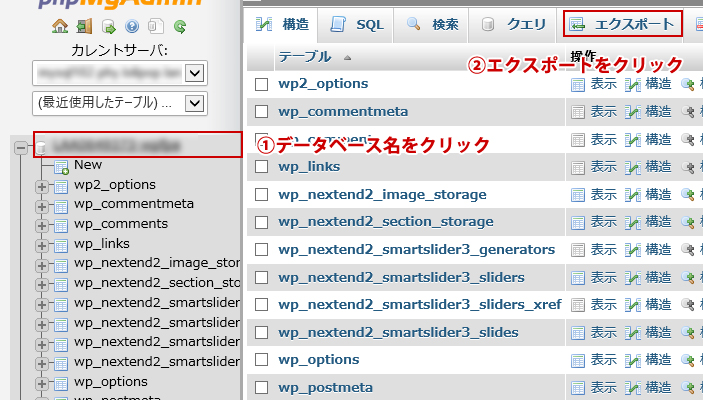

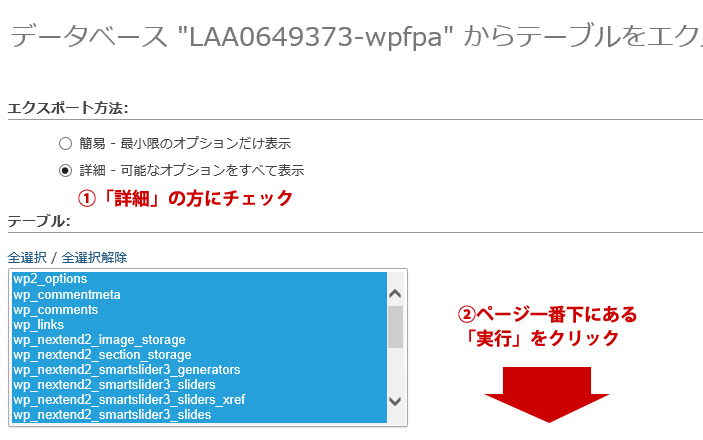

左にあるデータベース名をクリックして、上部メニューの「エクスポート」をクリックします。

エクスポートについては簡易と詳細は「詳細」の方にマークを付けて、他はそのまま触らずに一番下の「実行」を押して下さい。

エクスポートしてきたファイル内をメモ帳などのテキストエディタで開き、「dl.gotosecond2.com」で検索して該当箇所をチェックしましょう。

コードの探し方

https(http):で検索

この時ウイルスのアドレス(dl.gotosecond2.com)が具体的にわからない場合は、「https:」や「//」で検索をしてみて下さい。

あなたが意図的に貼っていないリンクのアドレスがあれば、そこが怪しいです。

Wordpress内のデータは絶対パスで表記される事がほとんどなので、https(http)での検索は有効だと思われます。

リダイレクト直前のURLを確認

今回はリダイレクト系なので必ず何かしらのURL(アドレス)が存在します。リダイレクトされる直前のアドレスがわかれば、そのアドレスで検索してみて下さい。

今回はwp_optionsテーブル内にコードが集中

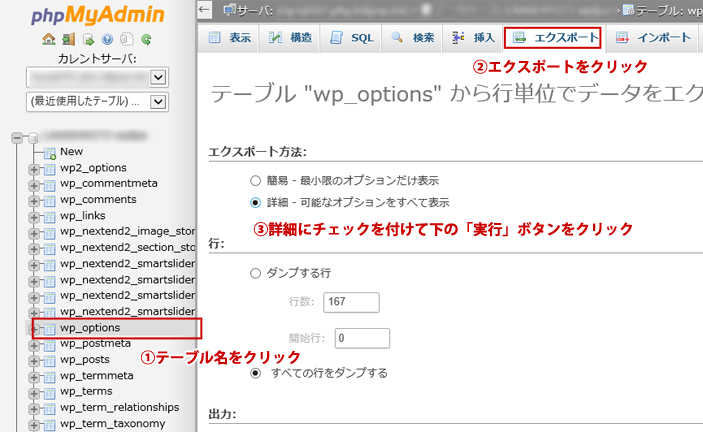

今回のデータの場合はwp_optionsテーブル内に上記コードの記載が集中している事がわかりました。

ですので、phpMyAdminの画面でwp_optionsテーブルのみもう一度エクスポートします。wp_optionsテーブルをクリックしてエクスポートです(操作はさっきと同じ)。

コード部分を一括削除

wp_optionsテーブルをメモ帳で開いて、対象のウイルスコード部分を全て置換(削除)します。

コード検索・削除時のポイント

コードの書かれ方ですが、元のコード(URLの記載部分)が上から書き換えられている訳ではありません。

あくまで「完全に追記」された形だったので、そこだけ丸ごと消しても問題はありませんでした。

例:https://dl.gotosecond2.com/cerns?#s://aaa.jp/ のような感じ

上記から「//dl.gotosecond2.com/cerns?#s:」部分のみを丸ごと削除すると、元のWEBサイトURLになりますよね。

https://aaa.jp/

これを利用して「置換」機能で削除してしまいましょう。

コードにプロトコル(https:の部分)はつかない

今回のコード「//dl.gotosecond2.com/cerns?#s:」には、頭にhttps:は付いていません。それでもこのコードをアドレス欄に貼るとちゃんとリダイレクトします。

このhttps:(http:)の部分はプロトコルと呼ばれ、上記の様に省略する事もできます。これでもURLとしてはきちんと機能するのです。

省略されているのには理由があります。

・対象リンク先(https:)の後ろに挿入すればよいのでトリガーとなるルールが決めやすい

・https:の後ろに埋め込んだ後もURLとして成立させるため

・「https:」などでコードを検索されにくくするため

それなりの工夫がされているようですね。

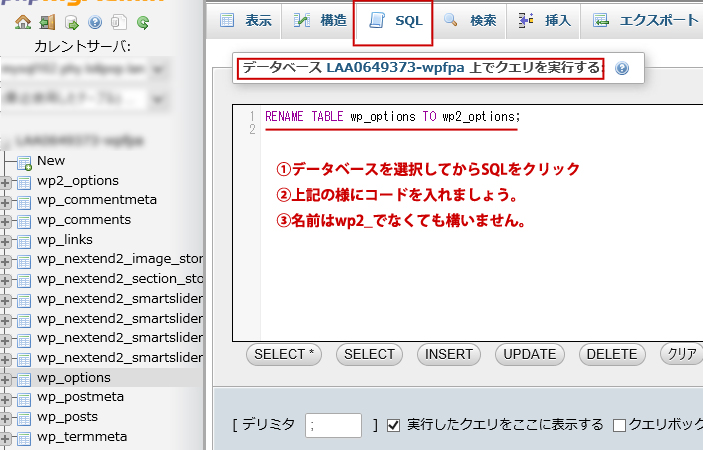

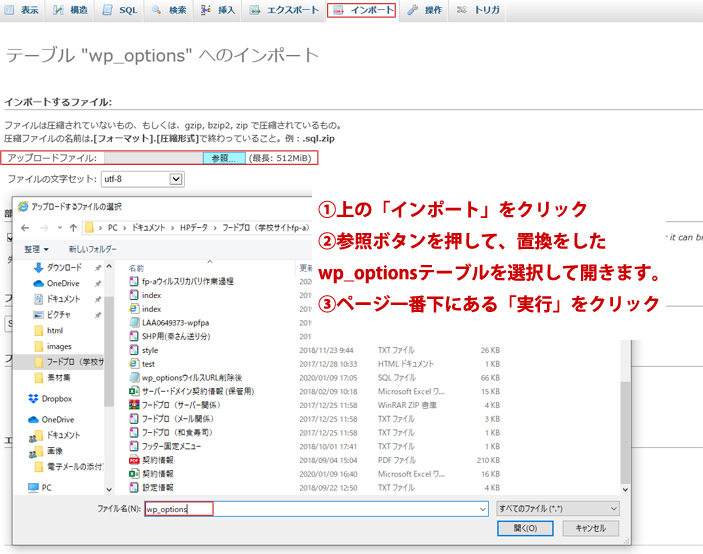

wp_optionsテーブルの入れ替え

phpMyAdminの画面でwp_optionsテーブルを削除(またはリネーム)します。

wp_optionsをwp2_optionsへ名前変更する場合

コード:RENAME TABLE wp_options TO wp2_options;

置換で削除したwp_optionsテーブルをインポートします。元のテーブルを削除・リネームしたのは新しいテーブルをアップするためです。

これで完了です。

今回の駆除対象はwp_optionsテーブルでしたが、仮に他テーブルであった場合は同様の手順で削除をすればよいと思います。

Wordpressサイトが復旧しログインも可能になる

確認してみるときちんとWEBサイトの表示がされる様になりました。もちろんWordpress管理画面にもログインができるようになっています。

他のウイルス感染場所をチェック

それ以外に目に見えてわかったのがTOPページの画像スライド部分が正常に映っていない事でした。

今回のクライアントWEBサイトの画像スライドは「Smart Slider」プラグインを使っています。

タグを確認してみるとその画像アドレス部分に先述のdl.gotosecond2.com/cerns?#s:が差し込まれていました。

Smart Sliderを保存し直す事で解決

結果、Smart Sliderの画面に入って対象の画像スライドファイルを保存し直す事でURLが消え、正常に映るようになりました。

一応これで一通り復旧はしたようでした。

これより以下はこのウイルスコードを削除するにあたるまでの経緯です。削除さえできれば要済みという事であれば、読み飛ばしてもらっても構いません。

あわせて読みたい関連記事

今回のウイルス感染の経緯

初期症状(リダイレクト)が出る

12月中旬頃にクライアントから「WEBサイトがウイルスに感染したみたい」という報告がありました。

クライアントがログインしているパソコンがウイルスソフトを契約更新しなかった結果ウイルスに感染した様で、それが原因でログイン時に中に侵入されてしまった様です。

確認してみると確かにWEBサイトが映らず、他の海外サイトにリダイレクトされている様でした。

とりあえずサービス対応する事に

保守契約は結んでいない状態でしたので、正式に依頼が無い限りWEBサイトのウイルス駆除・復旧の作業をする事は出来ません。

でも定期的に取引のあるクライアントでしたので、とりあえずサービスとして正常に映る状態にできるかどうかを試してみました。

この時は正常にログインする事ができましたね。

ログインをして修正のみ行う

Wordpress管理画面の設定→一般のところでサイト名に続けて後ろに下記の名前が入力されている状態でした。

//dl.gotosecond2.com/cerns?#s:

今回はそれを消して保存をすると、正常にサイトが表示される様になりました。

この時はこの消したアドレスの記録などはしていませんでしたが、このアドレスが重要だったと後から気づきますね。

使っていたログインパスワードは別の物に変更して、まずは一旦この状態で様子を見て下さいとクライアントには説明をしました。

感染が進む:リダイレクト&ログインできない

年末に差し掛かった頃クライアントからまた連絡があって、またWEBサイトが見えなくなったとの報告を受けました。

今回も同様にリダイレクトされて海外サイトのジャンプするその症状は変わりません。

しかも今回はログイン自体もできない状態です。自体は深刻になりましたね。

ログインができない以上簡単には何もできません。

年末の瀬戸際に発生したケース

前回の応急措置の段階できちんと駆除をする必要があったと思いますが、クライアントが渋っていたので仕方ないですよね。

ただ今回は前回以上に深刻な状態なので、ウイルス駆除・復旧は必須になったと言えます。

しかし今回はいかんせん報告を受けたのが年末ぎりぎり(最終営業日2日前)でしたので、ここから対応となるとタイミング的に難しい状況です。

正直なところこの問題を抱えたまま年末年始の休暇に突入したくないですよね。

別の業者を探すように提案

ですのでここは思い切って、別の緊急対応ができる専門業者を探して対応してもらって下さいと伝えました。

私自身ウイルス感染駆除の専門ではないので調査・駆除には時間が掛かります。

もちろん費用次第でしょうけど、クライアント側にしてみれば年内に解決したいと思うはずです。ですので正直にそのように提案をさせてもらいました。

今回は納得してくれて、業者を探されていました。

別業者にサイト情報を提供して休暇へ

問い合わせをされたその専門業者と私がやり取りをして、ログイン情報やサーバー情報などを提供しました。

正直なところ自分のところに来た案件を、他の業者に投げる事は一業者としてあまり気持ちの良いものではありません。

しかしなにぶん今回は年末ぎりぎりでしたし、きちんと休んでリフレッシュする事も仕事に含まれます。

無事に復旧するのであれば良しと割り切って休暇に入りました。

年が明けても復旧していない

ところが年が明けたにも関わらず、なんとWEBサイトはまだ感染したままで復旧していません。

仕事始めの日にクライアントから連絡があって、頼んだ業者と「連絡が取れない」との事でした。

年末に情報を提供した時点ではきちんと連絡取れていましたし、雰囲気は良さそうな業者だったのですが…。

もちろん細かいやり取りは把握していませんし、年末年始の事なので連絡がきちんと取れる保証は無かったと思います。

ですので先方に連絡を再度入れてみて下さいと伝えました。

結果、私が対応する事に

結論として細かい事はわかりませんが駆除ができなかったようで、クライアントもまだその業者に費用は払っていないという事でした。

ですのでその依頼をキャンセルしたとの事でした。

結果こちらに依頼が回ってきます。年明け早々にウイルス駆除の仕事になりました。

駆除する時間と経験の問題

しかし実のところ自分自身も年明けスケジュールを抱えており、じっくりウイルス駆除をする時間もそんなにありません。

なにより前述の通り、私自身がそんなに何度もWordpressのウイルス駆除をしたことが無いのでかなり時間が掛かる事が予想されます。

時間が掛かるのは双方にとって非常にデメリットになるのは間違いありません。

そこで一計を案じました。

少し前の状態に戻るがWEBサイトを引っ越しさせる提案

今回の感染対象となっているWEBサイトは、前々からの経緯で1年ほど前のバックアップが手元に残っていました。

ですのでこのデータを使って一旦別のサーバーに移してしまえば、ウイルスを駆除することなくすぐに再稼働させる事ができます。

もちろん1年前の状態に戻っていいかどうかという問題はありますが、このままWEBサイトがしばらく映らないよりはましかもしれません。

ですのできちんと駆除するパターンとサイトを移転させるパターンとを提案をしてみました。

今回はWordpressサイトを移転させる案をチョイス

結果クライアントは一旦WEBサイトを移転させる案を選びました。

すぐに表示が元に戻る事と、費用面が決め手だったようです。

あとはWEBデータが1年前に戻る事をしっかり釘刺ししておく必要がありますのでその辺は念入りに説明をしました。

後から文句を言われたらたまったもんじゃありませんからね。

今回は正式に依頼を受けたので費用を前金で受け取り、とりあえずはWEBサイトを移転させる方向で進める事になりました。

やはりコンテンツデータは最新にしたいという欲

別サーバーに移転をさせる作業中、突如自分に欲が出てきました。

感染しているWEBサイトのMySQLデータをエクスポートしてそのまま引っ張って来れれば、新着情報などのコンテンツは1年前の状態に戻らずに済むんじゃね?

この欲望を実現させるため、phpMyAdminからデータベースファイルをバックアップし、それを移転先にインポートします。

そして各構成ファイルをダウンロード・アップロードしてテスト環境で確認をしてみました。

ドキドキ。

やはりリダイレクトされる

結果は残念ながら…やはり別サイトへリダイレクトされていきます。

つまりデータベースファイルの中にウイルスコードが入っている事が証明されたのですね。

あわせて読みたい関連記事

リダイレクトアドレス(ウイルスコード)を発見

ここで「落ち着け!オレ」という事でちょっと落ち着いて考えてみました。

そしてふとWEBサイトにリダイレクトされる瞬間を観察していました。

よくみると、WEBサイトの表示時に一旦「別のアドレス」が表示され、そこからさらにリダイレクトが掛かっているのに気づきました。

その一旦表示されるアドレスが以下です。

//dl.gotosecond2.com/cerns?#s:

一旦上記のアドレスが挟まるので最終的なリダイレクト先のURLを検索しても当然出てこない訳ですね。

このアドレスは去年、管理画面の設定→一般のページでサイト名のところに表示されていたアドレスです。

ですのでこのアドレス名でダウンロードしていたSQLファイル内を検索してみると、該当箇所を9か所ほど発見しました。

という事は…?このアドレスを削除したらとりあえずは映るんじゃない?

ここから最初に説明をしたコードの削除・復旧作業が始まるという訳です。

この様にアドレスがわかった上で検索を掛けるのと、アドレスがわからないのとでは大違いですよね。

まとめ・注意

今回はWEBサイトを移転させるお話をしていたのですが、二転三転して、結果移転させないままWEBサイトを復旧させたことになっています。

繰り返しとなりますが、これでウイルスが完全に消えているかどうかはわかりません。

確認した次第では怪しいファイル名などは見つかっていませんが、見落としている可能性も大いにあります。

ですので今回の措置はやはり応急措置の域を超えません。またリダイレクトが掛かる可能性もありますよね。

しかしログインできる状態になるまで復旧する事は大きいので、同じ症状と思われる場合場合はぜひお試しいただきたいと思います。