「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

Emotetは知人とのメールのやり取りの返信という形を装って添付ファイルを送ってきます。

メールの宛先や過去のメール履歴なども模倣してくるので、一見見分けがつかない特徴があります。

メール内容をまずは確認する事、そして添付の文書ファイルの「コンテンツの有効化」ボタンは押さないようにしましょう。

ウイルスメール攻撃「Emotet」とは?

最近流行しているウイルスメール「Emotet」(エモテット)をご存じでしょうか。

現在日本国内での大規模な拡散攻撃があり、ウイルス感染の被害・報告が増大しています。

JPCERTコーディネーションセンターは2020年2月7日時点で、マルウェア「Emotet」に感染した国内組織が少なくとも約3,200以上にのぼる事を明らかにしました。

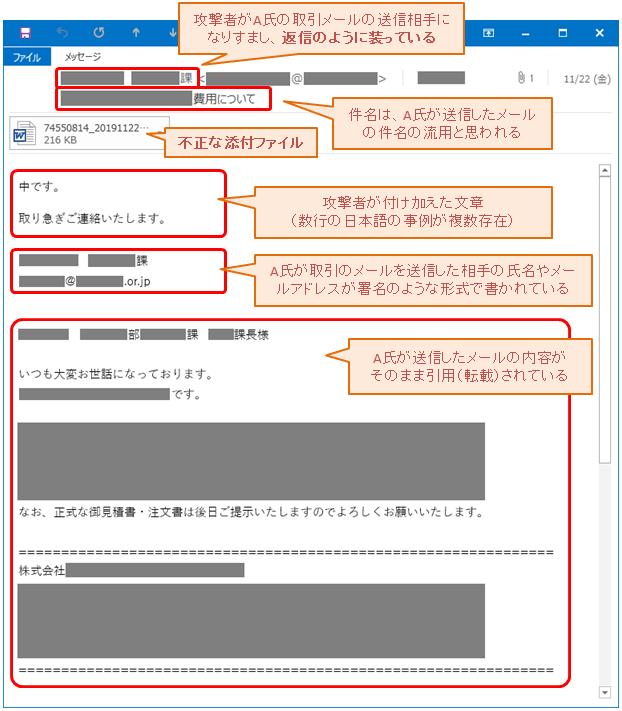

やり取り中の返信メールを装う攻撃

このEmotetの最大の特徴は正規にやり取りされているメールへの「Re」、つまり返信メールを装う事です。

やり取り中のメール送受信の間に割り込む形でウイルスメールが届くため、受信者は相手とのメールの続きと思ってしまうのです。

今後も同様の手口による攻撃メールが出回り続ける可能性があります。

Emotetの感染被害

端末内の情報が盗まれる

感染したパソコンにモジュールがダウンロードされ、認証情報などの様々な情報が外部へ送信され盗まれてしまいます。

ランサムウェアに感染する

感染により端末内のデータを暗号化もしくは破壊し、さらに活動の痕跡自体も消去します。

漏えいした情報内容の調査ができないだけでなく、端末自体が利用できなくなってしまいます。

他の端末へ伝染する

Emoetは自己増殖するワーム機能を有しています。

侵入後も保護機能の隙間を探して、ネットワーク内の他の端末への侵入を試みながら増殖していきます。

さらに端末内に潜伏した状態で、頻繁にアップデートされていることも確認されています。

もしOSに新たな脆弱性が発見されれば、組織内端末に感染が拡大する恐れもあります。

他(外部)へ攻撃の踏み台にされる

もしOutlookのメール情報(取引先やクライアント)が盗まると、今度はそのメール宛先へのEmotetメールの拡散が考えられます。

取引先に届いた攻撃メールを開かないよう注意喚起したり、クライアントへの補償対応が必要となります。

これは企業のブランドイメージの低下にもつながります。

特徴(正規メールの返信を装う)

先ほども言いましたが、Emotet感染を狙う攻撃メールには、「正規のメール返信」を装う手口がよく使われます。

過去、あるいは現在やり取り中のメールにある実在の氏名、メールアドレス、メールの内容等の一部が流用されています。

つまり、あたかも「実際の相手からの返信メール」のように見えるのですね。

メール例(ipa.go.jpより)

画像引用:https://www.ipa.go.jp/security/announce/20191202.html

注意しないと見わけが付きにくい

氏名やメールアドレスは、同じくEmotetに感染してしまった組織から盗まれた情報が使われている場合が多い様です。

この場合取引先がEmotetの被害を受けて、そこからメール情報を盗んで伝染してきていると考えられます。

この正規メールの返信という形を取るのはEmotetだけではなく、別のウイルス攻撃でも確認がされている手法です。

攻撃(返信)メールの手口

この返信メールを装う手口を詳しく紹介しましょう。

メールの受信者が取引先相手に送信したメールが丸ごと引用され、返信されてきたメールのように装います。

通常の返信内容そっくり+添付ファイルがある

特にメールの差出人(From)は、自分がメールをやり取りした「相手」になりすましています。

件名やメール末尾の引用のような部分も同様です。

過去のメール履歴も下についている訳ですから、相手から送られてきたと勘違いする可能性は大いにありますよね。

でも実際はそのメールにウイルス(文書ファイル)が添付されているのです。

文書ファイルの添付

この時この返信メールにはWord文書ファイルなどが添付されています。

これが受信者のパソコンへEmotetを感染させるための媒介ファイルです。

タイミングや内容に多少の違和感があっても、実際にお客様からの返信メールに見えれば、中身を開いて確認をするはずです。

実に巧妙ですよね。

開くだけなら問題は無いと言えそうですが、開くことで発動する種類のメールもあるので相手を勝手に想像しないようにしましょう。

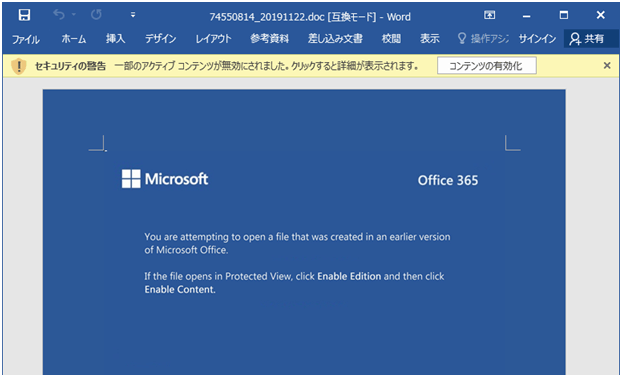

文書ファイルを開くとどうなる?

この攻撃メールの不正な添付ファイルを開くと、MicrosoftやOfficeのロゴ等やメッセージが書かれた文書が表示されます。

画像引用:https://www.ipa.go.jp/security/announce/20191202.html

ここで特に注意して欲しい部分がページ上部です。

「マクロの有効化」や「コンテンツの有効化」のボタンをクリックする黄色いバーが表示されています。

上部のボタンを押すように誘導

さらには「文書ファイルを閲覧するには操作が必要」というメッセージも表示されており、ページ上部のボタンのクリックを促しています。

しかしこのボタンを押してしまうとマクロ(プログラム)が実行されてしまう訳です。

プログラムが実行される事で外部サイトに設置されたEmotetがダウンロードされ、パソコンが感染するという流れです。

この時ダウンロード先の外部URL日々変化している様です。

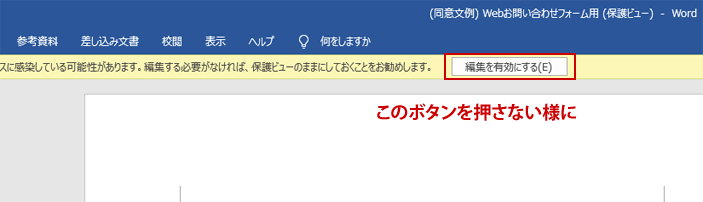

コンテンツの有効化とは

Microsoft Officeでは安全のため、この文書ファイル内に埋め込まれているマクロの動作が初期状態では停止しています。

しかし上級者であれば(特にAccessやExcelなどでは)このマクロ(プログラム)を作ったり、よく使う事のが普通です。

高いレベルで利用しているユーザーであればある程、このマクロを実行する事に関してあまり疑念を持たないのですね。

コンテンツの有効化をするリスク

しかしここでマクロの実行等を許可する操作を行った場合、悪意のあるプログラムが動作してウイルスに感染してしまう事になります。

このような悪意のあるOffice文書ファイルは歴史が長く、古くから使われているので、Emotetに限った話ではありません。

入手ファイルが確実に信用できると判断できなければ、「編集を有効にする」「コンテンツの有効化」というボタンはクリックしてはいけません。

画面に表示された内容に惑わされてはいけないのです。

去年から今年にかけてのEmotetの動き

2019年の攻撃傾向

2019年12月には「賞与」や「請求書」という攻撃メールを確認しています。

例えば「12月賞与」というタイトルで、ボーナスの明細を添付して送付したと装ったメールが送られています。

これって日本国内の利用者の興味・関心を惹く内容とタイミングを熟知していると考えられますよね。

中にはファイルのメール添付ではなく、ダウンロードURLがメール本文に記載されているケースも確認されています。

よく発見される件名やファイル名

安易に添付ファイルやURLリンクを開かずに、このメールの信頼性を今一度確かめて下さい。

公開情報上では、次のようなメール件名・添付ファイル名が観測されています。

・請求書の件

・ご入金額の通知

・ご請求書発行のお願い

・会議への招待

・ドキュメント

2020年の攻撃傾向

2020年2月上旬以降はEmotetの攻撃メールが観測されない状態が続いていました。

攻撃者もコロナウイルスでそれどころではなかったのかも知れませんね。

しかし7月中旬頃から攻撃活動が再開しています。この攻撃の手口自体は大きくは変わってはいません。

業務関連を装うメール

2020年9月1日に確認されたメールでは、「協力会社各位」という書き出しで業務に関係があるかの様な文言とともに添付ファイルが付いていました。

このメールに添付されていたWord文書ファイルにも、同様に悪意のあるマクロが仕掛けられていました。

繰り返しとなりますが、このようなファイルは「コンテンツの有効化」ボタンを押す以前に、まずは開かないようにしましょう。

このほか「消防検査」「ご入金額の通知・ご請求書発行のお願い」「次の会議の議題」「変化」といった件名・添付ファイル名が確認されているようです。

新型コロナウイルスを題材とした攻撃メール

2020年1月29日には「新型コロナウイルス」に関する情報を装う攻撃メールの情報提供がありました。

メールの内容は一見して不審と判断できるほどの不自然な点は少なく注意が必要です。

なお添付されていたファイルは、先述した悪意のあるマクロが仕込まれたWord文書ファイルでした。

パスワード付きZIPファイルを使った攻撃の例

2020年9月2日には「パスワード付きのZIPファイルを添付した攻撃メール」を確認しました。

この手口ではなんと添付ファイルが暗号化されていました。

これはメール送信経路上でのセキュリティ製品の検知・検疫をすり抜けている事を意味しています。

セキュリティソフトを利用している受信者はウイルスメールは弾いていると思い込んでいるので、盲点を突かれますね。

解凍された文書ファイルにも注意

ZIPファイルの中にはこれまで同様、悪意のあるマクロが仕掛けられたWord文書ファイルが含まれています。

ZIPファイルを解凍した段階で、何となくリスクを回避している気がするのかも知れませんね。

再度不審なメールへの注意喚起、メールアカウントが不正使用された場合の速やかな停止対応をするべきです。

まとめ:Emotetへの対策

以下の対策はEmotetへの感染防止に限ったものではなく、一般的なウイルス対策を兼ねています。

一般対策を兼ねる対応策の例

・基本不審な添付ファイルは開かない、本文中のURLもクリックしない事

・少しでも不自然な点があれば返信メールにも注意する事

・仮に文書ファイルを開いた場合は「コンテンツ有効化」「マクロを有効にする」ボタンは決して押さない事

・不審なメールや添付ファイルを開いてしまった場合、すぐにシステム管理部門等へ連絡する事

・組織内への注意喚起をおこなう事

・マクロの自動実行の無効化をする事

・メールセキュリティソフトを導入する事

・メールの監査ログを有効化する事

・OSやアプリケーション、セキュリティソフトを常に最新の状態にする事

・定期的にバックアップデータを取得する事

マクロの自動実行の無効化…

事前にセキュリティセンターのマクロの設定で「警告を表示してすべてのマクロを無効にする」を選択しておく事です。

バックアップデータ…

ランサムウエアに感染して端末の修復が出来なくなった場合も、最低限のデータを復元できる